چکیده

با گسترش روزافزون سامانههای نظارت تصویری در فضاهای عمومی و خصوصی، اهمیت تأمین امنیت سایبری این سامانهها بیش از پیش آشکار شده است. این سامانهها بهواسطه اتصال به شبکههای داخلی و اینترنت، در معرض طیف وسیعی از تهدیدات سایبری قرار دارند که میتوانند پیامدهای جدی امنیتی، حریم خصوصی و حتی تهدیدات فیزیکی بههمراه داشته باشند. این مقاله به بررسی تهدیدات رایج و استفاده از روشهای هوش تهدیدات سایبری (Cyber Threat Intelligence) برای شناسایی، پیشگیری و پاسخ به تهدیدات و همچنین چالشهای پیادهسازی هوش تهدید در سامانههای نظارت تصویری میپردازد.

کلمات کلیدی:

نظارت تصویری، هوش تهدید، تهدیدات سایبری، چالشهای پیادهسازی هوش تهدید

1- مقدمه

سامانه نظارت تصویری ابزاری کلیدی برای افزایش امنیت، نظارت هوشمند و مدیریت مؤثر در محیطهای مختلف است. سامانههای نظارت تصویری نهتنها ابزاری برای پیشگیری و شناسایی تهدیدات امنیتی هستند، بلکه نقشی کلیدی در بهبود بهرهوری، مدیریت منابع، و تصمیمگیری سازمانی ایفا میکنند. سرمایهگذاری در این فناوری، نوعی تضمین برای امنیت و رشد پایدار در هر محیطی محسوب میشود. با این حال، اتصال این سامانهها به شبکههای IP آنها را در معرض انواع تهدیدات سایبری قرار داده است. استفاده از هوش تهدیدات سایبری (CTI) به عنوان ابزاری برای تحلیل دادهها و شناسایی تهدیدات نوظهور، در کاهش ریسکها نقش اساسی ایفا میکند [1].

2- تهدیدات سایبری رایج در سامانههای نظارت تصویری

از جمله تهدیدات سایبری رایج در سامانههای نظارت تصویری میتوان به موارد ذیل اشاره کرد:

1-2- حملات دسترسی غیرمجاز (Unauthorized Access)

در محیطهای فناورمحور امروزی، حملات دسترسی غیرمجاز (Unauthorized Access Attacks) یکی از چالشهای اساسی در حوزه امنیت اطلاعات بهشمار میآیند. این حملات زمانی رخ میدهند که افراد یا سامانههایی بدون داشتن مجوز معتبر، به منابع اطلاعاتی یا سیستمهای رایانهای دسترسی پیدا میکنند. دسترسی غیرمجاز میتواند پیامدهایی از جمله افشای اطلاعات محرمانه، دستکاری دادهها، تخریب منابع، و ایجاد اختلال در سرویسهای حیاتی را به همراه داشته باشد. مهاجمان در این حوزه از روشهایی چون مهندسی اجتماعی، سوءاستفاده از آسیبپذیریهای نرمافزاری، نفوذ از طریق رمزهای عبور ضعیف یا نفوذ فیزیکی بهره میگیرند. بهمنظور کاهش ریسک این نوع تهدیدات، اتخاذ تدابیری نظیر پیادهسازی سازوکارهای احراز هویت چندمرحلهای، رمزنگاری دادهها، اعمال سیاستهای دقیق کنترل دسترسی، و بهروزرسانی منظم سامانهها ضروری است [2].

2-2- حملات DoS و DDoS

حملات DoS (Denial of Service) و DDoS (Distributed Denial of Service) از جمله تهدیدات جدی امنیت سایبری هستند که هدف آنها مختل کردن خدمات آنلاین از طریق غرق کردن سرورها، شبکهها یا سیستمها با حجم بالایی از ترافیک غیرمجاز است. در حمله DoS مهاجم از یک سیستم منفرد برای ارسال حجم زیادی از درخواستها به هدف استفاده میکند تا منابع آن (مانند پردازنده یا حافظه) را اشغال کرده و از دسترس خارج کند. این نوع حمله معمولاً نسبتاً سادهتر و قابلشناساییتر است، اما همچنان میتواند آسیبزا باشد. در مقابل، حملات DDoS از چندین سیستم آلوده (باتنت) که در نقاط مختلف دنیا پخش شدهاند، بهره میگیرد تا حملهای هماهنگ و بسیار گستردهتر ایجاد کند، به طوری که تشخیص منبع اصلی ترافیک و مقابله با آن دشوارتر میشود [3].

حملات DDoS میتوانند انواع مختلفی داشته باشند، از جمله حملات حجممحور (volumetric) که پهنای باند قربانی را اشباع میکنند، حملات پروتکلی (protocol attacks) که منابع زیرساختی مانند فایروالها و سرورها را هدف میگیرند، و حملات لایهکاربرد (application layer attacks) که نرمافزارهای خاص مانند سرورهای HTTP را هدف قرار میدهند. جلوگیری از این نوع حملات نیازمند ترکیبی از راهکارهای فنی نظیر استفاده از فایروالهای پیشرفته، شبکههای توزیع محتوا (CDN)، و سامانههای تشخیص نفوذ (IDS) است. همچنین، ارائهدهندگان خدمات اینترنتی و مراکز داده بزرگ نقش مهمی در فیلتر کردن ترافیک مخرب ایفا میکنند [4].

3-2- حملات مرد میانی MITM (Man-in-the-Middle)

حملات مرد میانی یکی از تهدیدات جدی در حوزه امنیت شبکه و ارتباطات دیجیتال به شمار میروند. در این نوع حملات، مهاجم خود را بین دو طرف ارتباط قرار میدهد و بدون اطلاع آنها، دادههای مبادلهشده را شنود کرده یا حتی تغییر میدهد. بهطور معمول، این حملات از طریق شبکههای وایفای ناامن، جعل گواهیهای SSL/TLS، یا استفاده از ابزارهایی مانند ARP spoofing و DNS spoofing انجام میشوند. حملات MITM میتوانند اطلاعات حساسی مانند نام کاربری، رمز عبور، اطلاعات بانکی و دادههای شخصی را هدف قرار دهند [5].

برای مقابله با حملات MTM، استفاده از روشهای رمزنگاری قوی مانند SSL/TLS، احراز هویت دو مرحلهای و گواهیهای دیجیتال معتبر اهمیت زیادی دارد. همچنین، کاربران باید از اتصال به شبکههای وایفای عمومی بدون استفاده از VPN خودداری کنند و از مرورگرهایی استفاده کنند که هشدارهای امنیتی مربوط به گواهیهای نامعتبر را بهدرستی نمایش میدهند. در سطح سازمانی، پیادهسازی پروتکلهای امن و آموزش کارمندان در شناسایی تهدیدات نیز میتواند از موفقیت این نوع حملات جلوگیری کند [6].

4-2- آلودهسازی به بدافزارها

حملات آلودهسازی به بدافزارها یکی از رایجترین تهدیدات امنیتی در فضای سایبری هستند که از طریق روشهایی همچون ایمیلهای فیشینگ، دانلود فایلهای آلوده، وبسایتهای مخرب و بهرهبرداری از آسیبپذیریهای نرمافزاری صورت میگیرند. مهاجمان با بهرهگیری از این روشها، بدافزارهایی مانند تروجانها، باجافزارها، کرمها و جاسوسافزارها را بر روی سیستم قربانی نصب میکنند. این بدافزارها قادرند دادههای حساس را سرقت کرده، کنترل سیستم را در دست گرفته یا منابع سیستم را برای مقاصدی چون استخراج رمزارزها استفاده کنند. به دلیل پیچیدگی و تنوع روزافزون بدافزارها، شناسایی و مقابله با آنها نیازمند بهکارگیری راهکارهای پیشرفتهای مانند یادگیری ماشین و تحلیل رفتاری است [7].

یکی از چالشهای اصلی در مقابله با حملات بدافزاری، پنهانکاری و استتار پیشرفته آنها است. بسیاری از بدافزارهای مدرن از تکنیکهایی مانند رمزنگاری، فشردهسازی، تزریق کد و تغییرات پویا در زمان اجرا (polymorphism) استفاده میکنند تا از دید موتورهای ضدویروس مخفی بمانند. همچنین، برخی بدافزارها تنها در شرایط خاصی فعال میشوند یا رفتار مخرب خود را بهتأخیر میاندازند تا شناسایی نشوند. در این شرایط، استفاده از تحلیلهای رفتاری و سیستمهای تشخیص نفوذ مبتنی بر هوش مصنوعی بهعنوان مکمل ابزارهای سنتی امنیتی، اهمیت زیادی دارد [8].

3- اهمیت هوش تهدیدات سایبری در سامانههای نظارت تصویری

هوش تهدیدات سایبری به دادهها و تحلیلهایی اطلاق میشود که برای درک تهدیدات سایبری و پیشبینی اقدامات مهاجمان مورد استفاده قرار میگیرند [9]. این اطلاعات از منابع مختلف شامل ترافیک شبکه، لاگهای سیستم، منابع Open Source و Dark Web جمعآوری و تحلیل میشوند تا اطلاعات معنادار و قابل اقدام تولید گردد. این هوش به تصمیمگیرندگان و کارشناسان امنیت کمک میکند تا تهدیدات نوظهور را شناسایی کنند، رفتار مهاجمان را تحلیل کنند، اقدامات پیشگیرانه اتخاذ کنند و پاسخ مناسبی به رخدادهای امنیتی داشته باشند.

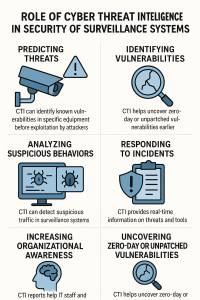

1-3- نقش هوش تهدیدات سایبری در امنیت سامانههای نظارتی

الف) پیشبینی تهدیدات

اطلاعات CTI میتواند آسیبپذیریهای شناختهشده در تجهیزات خاص (مثلاً دوربینهای برندهای خاص) را پیش از بهرهبرداری مهاجمان شناسایی کند. در MITRE ATT&CK (2023) فهرستی از تکنیکهای متداول مهاجمان در بهرهبرداری از سامانههای متصل به اینترنت ارائه شده است که به کمک CTI قابل رهگیری است [10].

ب) تحلیل رفتارهای مشکوک

با استفاده از الگوهای رفتاری مشخصشده در CTI، میتوان ترافیک مشکوک در سامانههای نظارتی را بهموقع شناسایی کرد و از وقوع حمله جلوگیری نمود [11].

ج) شناسایی آسیبپذیریها

CTI به مدیران شبکه کمک میکند تا آسیبپذیریهای روز (zero-day) یا آسیبپذیریهای کشفشده اما بدون وصله را زودتر بشناسند و در اولویت اقدامات امنیتی قرار دهند [12].

د) پاسخ به رخدادها

هنگام وقوع حمله، CTI میتواند با ارائه اطلاعات در لحظه درباره ماهیت تهدید و ابزارهای مورد استفاده مهاجم، زمان واکنش را بهشدت کاهش دهد و خسارت را محدود کند [9].

و) افزایش آگاهی سازمانی

CTI در قالب گزارشهای تحلیلی، هشدارها و توصیههای امنیتی به پرسنل IT و تصمیمگیران کمک میکند تا از تهدیدات رایج و نوظهور مطلع باشند [11].

2-3- چالشهای پیادهسازی هوش تهدیدات سایبری در حوزه نظارت تصویری

الف) پراکندگی تجهیزات و برندها

وجود برندهای مختلف با استانداردهای امنیتی متفاوت، مانع یکپارچهسازی CTI میشود [13]. هر برند یا تولیدکننده سامانههای امنیتی ممکن است از فرمتهای اختصاصی برای تولید و تبادل اطلاعات تهدیدات استفاده کند. به عنوان مثال برخی برندها از STIX/TAXII پشتیبانی میکنند، در حالیکه برخی دیگر تنها فرمتهای سادهتر یا اختصاصی خودشان را ارائه میدهند. این تفاوت باعث میشود ابزارها و سامانههای مختلف نتوانند بهراحتی با یکدیگر تعامل کنند.

ب) محدودیت منابع داده محلی

در حوزه هوش تهدیدات سایبری، بسیاری از منابع دادهای و تحلیلها در سطح جهانی یا بینالمللی ارائه میشوند، به این معنا که تمرکز آنها بر تهدیداتی است که در مقیاس وسیع یا بینالمللی فعال هستند. اما این تمرکز باعث ایجاد شکاف اطلاعاتی در زمینهی تهدیدات محلی یا بومی شده است. منظور از تهدیدات محلی یا بومی، تهدیداتی است که به دلایل فرهنگی، زبانی، جغرافیایی یا اقتصادی مخصوص یک منطقه یا کشور خاص است.

ج) کمبود تخصص انسانی

پیادهسازی و تحلیل CTI یکی از مهمترین بخشهای راهبرد امنیت سایبری در سازمانهاست. اما این فرآیند پیچیده، پویا و وابسته به تخصص بالای کارشناسان امنیت اطلاعات است [9].

د) هزینههای بالا

زیرساختهای CTI مانند پلتفرمهای SIEM (Security Information and Event Management) یا TIP (Threat Intelligence Platform) هزینهبر بوده و پیادهسازی آن در سازمانهای کوچکتر با دشواری همراه است. از جمله دلایل هزینهبر بودن زیرساختهای هوش تهدیدات سایبری به شرح ذیل است:

هزینههای مرتبط با نرمافزار و لایسنس: بیشتر این پلتفرمها نیاز به اشتراک ماهانه دارند و هزینههای نرمافزار و اشتراک ماهانه آن برای سازمانهای کوچک سنگین است.

هزینههای مرتبط با زیرساخت سختافزاری: این پلتفرمها نیاز به منابع سختافزاری قوی دارند (سرورها، ذخیرهسازی بالا، شبکه با پهنای باند مناسب)، که فراهم کردن آن هزینهبر است.

هزینههای مرتبط با نیروی متخصص: برای نصب، پیکربندی و نگهداری این سیستمها، نیاز به افراد متخصص در حوزه امنیت سایبری و تحلیل دادهها است. استخدام یا آموزش این نیروها نیز هزینهبر است.

هزینههای مرتبط با پیچیدگی در پیادهسازی و نگهداری: یک SIEM یا TIP خوب باید به صورت درست با منابع اطلاعاتی (فایروال، IDS، EDR، سرورها و غیره) یکپارچه شود که در عمل نیازمند زمان، تجربه و منابع قابل توجه است.

از این رو در سازمانهای کوچک باید از راهکارهای مقرون به صرفه برای پیادهسازی هوش تهدیدات سایبری بهره برد که از جمله میتوان به استفاده از ابزارهای متن باز SIEM، بهرهگیری از پلتفرمهای ابری مقرون به صرفه و استفاده از منابع هوش تهدید رایگان اشاره کرد.

4- نتیجهگیری

هوش تهدیدات سایبری یک نیاز حیاتی برای حفظ امنیت سامانههای نظارت تصویری در دنیای متصل به اینترنت است. با استفاده صحیح از این هوش، سازمانها میتوانند نه تنها از تهدیدات رایج در امان بمانند بلکه آمادگی مقابله با تهدیدات نوظهور را نیز خواهند داشت. یکپارچهسازی CTI با سامانههای نظارت تصویری میتواند به افزایش تابآوری سایبری و کاهش خطرات امنیتی کمک شایانی کند.

سامانههای نظارت تصویری به عنوان بخش مهمی از زیرساختهای امنیتی، هدف تهدیدات متنوع سایبری قرار دارند. استفاده از هوش تهدیدات سایبری میتواند نقش کلیدی در محافظت از این سامانهها ایفا کند. تمرکز بر نظارت مستمر، شناسایی پیشدستانه تهدیدات و استفاده از چارچوبهای امنیتی معتبر، از اقدامات حیاتی در این مسیر محسوب میشوند. در سازمانهای کوچک، محدودیتهای مالی و نیروی انسانی باعث میشود که پیادهسازی زیرساختهای حرفهای CTI مانند SIEM یا TIP چالشبرانگیز باشد. از این رو در سازمانهای کوچک باید از راهکارهای مقرون به صرفه برای پیادهسازی هوش تهدیدات سایبری بهره برد.

5- مراجع

1. Mavroeidis, V., & Bromander, S. (2017). Cyber Threat Intelligence: Challenges and Opportunities. European Conference on Cyber Warfare and Security.

2. W. Stallings, Network Security Essentials: Applications and Standards, 6th ed. Boston, MA, USA: Pearson, 2018.

3. Mirkovic, J., & Reiher, P. (2004). A taxonomy of DdoS attack and DdoS defense mechanisms. ACM SIGCOMM Computer Communication Review, 34(2), 39-53.

4. Zargar, S. T., Joshi, J., & Tipper, D. (2013). A survey of defense mechanisms against distributed denial of service (DdoS) flooding attacks. IEEE Communications Surveys & Tutorials, 15(4), 2046–2069.

5. Conti, M., Dragoni, N., & Lesyk, V. (2016). A Survey of Man In The Middle Attacks. IEEE Communications Surveys & Tutorials, 18(3), 2027–2051.

6. Ali, I., Ahmad, M., & Shah, M. A. (2021). A Review of Mitigation Techniques Against Man-in-the-Middle (MITM) Attacks. Journal of Network and Computer Applications, 177, 102933.

7. Scaife, N., Carter, H., Traynor, P., & Butler, K. R. B. (2016). Cryptolock (and drop it): stopping ransomware attacks on user data. In 2016 IEEE 36th International Conference on Distributed Computing Systems (ICDCS).

8. Raff, E., Barker, J., Sylvester, J., Brandon, R., Catanzaro, B., & Nicholas, C. (2018). Malware detection by eating a whole EXE. arXiv preprint arXiv:1710.09435.

9. SANS Institute. (2020). Cyber Threat Intelligence Handbook. https://www.sans.org

10. MITRE. (2023). MITRE ATT&CK Framework. https://attack.mitre.org

11. Gartner Research. (2022). Threat Intelligence and Security Operations.

12. ENISA. (2022). Cybersecurity of CCTV systems. https://www.enisa.europa.eu.

13. OWASP Foundation. (2021). OWASP IoT Project. https://owasp.org/www-project-internet-of-things.

درباره نویسنده

احتمالاً این مطالب را هم میپسندید

-

هوش مکانی در سامانههای نظارت تصویری

-

تحلیل تخصصی استانداردهای IEC 62676 و چرایی عدم کارایی در امنیت سایبری سامانههای نظارت تصویری

-

کاربرد بلاکچین و رمزنگاری کوانتومی در ویدیو و سامانههای نظارت تصویری

-

نقش سامانه سپتام در ارتقای اعتماد عمومی و مشروعیت نظارت تصویری در اماکن عمومی و خصوصی

-

بازرسی ادواری انطباقسنجی با استاندارد ایرانی امنیت الکترونیک موزهها، راه پایان سرقت از موزهها در جهان