امنیت انتقال تصاویر دوربین مداربسته همیشه برای کاربران از اهمیت ویژهای برخوردار بوده است. با رشد روزافزون استفاده از سامانههای نظارت تصویری، نیاز به راهکارهایی جهت دسترسی از راه دور به تصاویر زنده و ضبطشده افزایش یافته است. روشهایی نظیر IP Static، DDNS و P2P هرکدام با مزایا و معایب خاص خود، پاسخگوی این نیاز هستند. اما در عین حال، هر روش ریسکهایی را نیز در زمینه امنیت به همراه دارد که باید در طراحی زیرساختها مورد توجه قرار گیرد.

معرفی روشهای انتقال تصویر

IP Static

استفاده از یک IP ثابت روی مودم یا دستگاه ذخیرهساز که مستقیماً از طریق اینترنت قابل دستیابی است. این روش نیاز به تنظیمات Port Forwarding دارد.

- مزایا: اتصال مستقیم، پایداری بالا

- معایب: هزینه بالا (هزینه ثابت سالیانه IP Static حدود 20 دلار است)، نیاز به پیکربندی دقیق، هدف بودن برای اسکنهای عمومی

Dynamic DNS (DDNS)

راهکاری که یک دامنه ثابت به IP متغیر دستگاه اختصاص میدهد تا در صورت تغییر IP همچنان بتوان به دستگاه دسترسی داشت.

- مزایا: کاهش هزینه نسبت به IP ثابت، دسترسی راحتتر

- معایب: نیاز به بهروزرسانی مکرر IP، آسیبپذیری در برابر حملات DNS poisoning، عدم مسئولیت سرویس دهندگان رایگان، هزینه بالای سرویس دهندگان غیررایگان

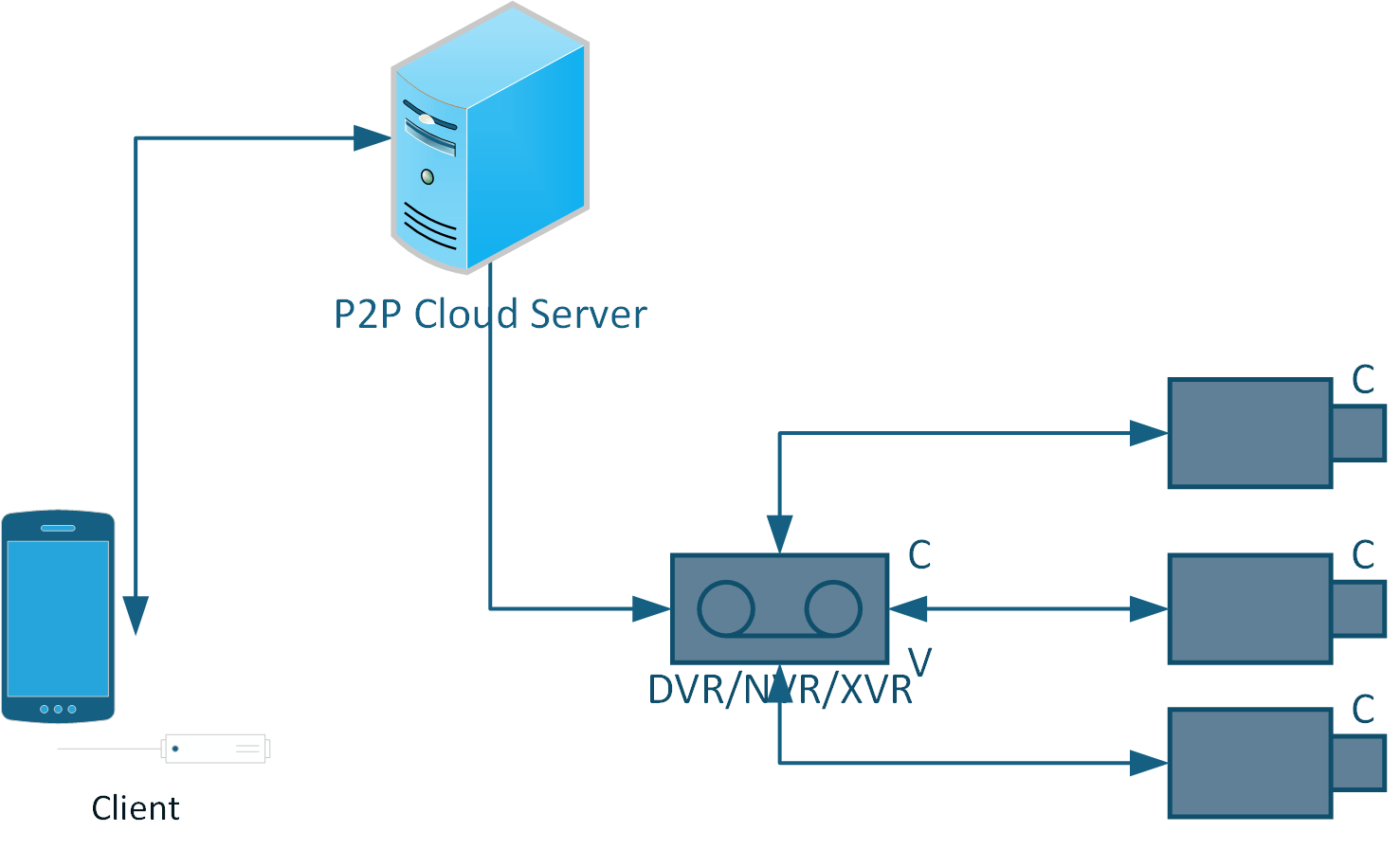

P2P مخصوص سیستمهای نظارتی

در این روش، هر دستگاه DVR/NVR دارای یک شناسه یکتا (UID) است. کاربر با نصب نرمافزار انتقال تصویر سازنده روی گوشی یا رایانه، و وارد کردن UID، بدون نیاز به تنظیمات IP یا پورت، به تصویر متصل میشود. دستگاه ابتدا به سرور ابری شرکت تولیدکننده متصل شده، سپس از طریق آن ارتباط بین کاربر و دستگاه برقرار میشود.

تکنولوژی زیرساختی P2P

معمولاً از پروتکلهایی نظیر UDP hole punching یا STUN/TURN برای ایجاد تونل ارتباطی استفاده میشود[1].

تفاوت P2P در سامانههای نظارت تصویری با P2P کلاسیک

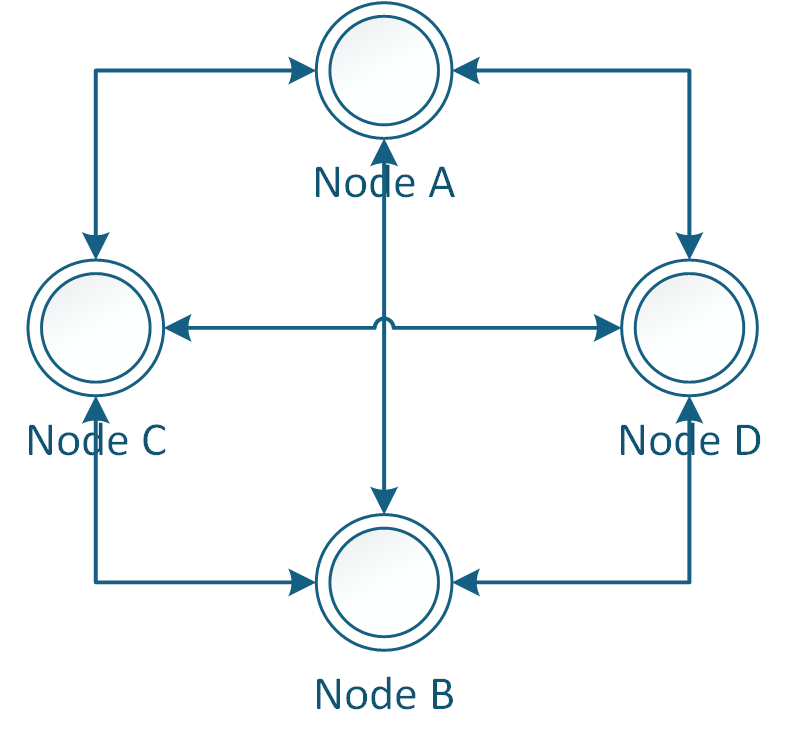

P2P در مفهومی کلاسیک همان ارتباط مستقیم بین دو نود بدون واسط مرکزی است. اما در دستگاههای نظارت تصویری، این روش شبهP2P است، چرا که سرورهای مرکزی به عنوان واسط اصلی برای برقرار کردن تونل ارتباطی بین دستگاه و کاربر عمل میکنند[2].

تفاوت P2P در انتقال تصویر دوربین مداربسته با Peer-to-Peer (P2P) در شبکههای رایانهای یکی از موضوعات کلیدی است که گاهی موجب سوءبرداشت میشود. در ادامه تفاوتها به صورت فنی، ساختاری و کاربردی تشریح میگردد.

تعریف مفهومی

P2P در نظارت تصویری کاملاً متفاوت از مفهومی Peer to Peer در شبکه است.

Peer-to-Peer (P2P)در شبکههای رایانهای

- یک الگوی توزیعشده (decentralized) برای اشتراکگذاری دادهها است که در آن هر نود (node) میتواند هم سِرور و هم کلاینت باشد.

- مثالهای کلاسیک: بیتتورنت (BitTorrent)، نرمافزارهای اشتراک فایل (همچون eMule، LimeWire)، برخی شبکههای بلاکچین.

ویژگیها

- بدون نیاز به سرور مرکزی (یا با وابستگی بسیار کم)

- نودها مستقیماً با یکدیگر ارتباط برقرار میکنند.

- مقیاسپذیری بالا

- تحملپذیری خطا بهتر (fault tolerance)

P2P در انتقال تصویر دوربین مداربسته (DVR/NVR/XVR)

- اینجا اصطلاح P2P به معنای “Plug & Play Peer” است، نه “Pure Peer-to-Peer”.

- ارتباط به کمک سرورهای مرکزی (Relay/Cloud Server) انجام میشود که واسطهای بین دستگاه (مثلاًNVR ) و اپلیکیشن موبایل کاربر هستند.

- هیچ اتصال مستقیمی بین کاربر و دستگاه بدون حضور سرور برقرار نمیشود (مگر در موارد خاص با NAT traversal).

ویژگیها

- کاملاً وابسته به سرورهای شرکت سازنده (معمولاً در چین یا کشورهای آسیای شرقی)

- شناسه یکتا (UID) بهجای IP برای شناسایی دستگاه استفاده میشود.

- معمولاً رمزنگاری ضعیف یا غیرفعال است.

- ساختار مشابه Client → Cloud → Device است، نه Node ↔ Node

جدول مقایسه فنی

| ویژگیها | P2P در شبکه | P2P در دوربین مداربسته |

| نوع معماری | توزیعشده (Distributed) | متمرکز با واسط ابری |

| نیاز به سرور مرکزی | ندارد | دارد |

| امنیت ذاتی | قابل تقویت (TLS/End-to-End) | اغلب ضعیف یا غیرفعال |

| اتصال مستقیم بین نودها | بله | معمولاً خیر |

| کنترل کاربر بر مسیر داده | بله | محدود |

| مالکیت زیرساخت | کاربران | شرکت سازنده دستگاه |

| روش مسیریابی | DHT، Tracker یا Broadcast | Cloud relay, STUN/TURN |

| حریم خصوصی | بیشتر | کمتر (دادهها از سرور عبور میکنند) |

معماری

|

|

| معماری P2P دوربین مداربسته (Cloud Relay) | معماری P2P کلاسیک (شبکه توزیعشده) |

|

|

مثال عملی

- در P2P(شبکه BitTorrent)، کاربر مستقیماً از دیگر کاربران فایل دریافت میکند. سرور فقط برای شروع ارتباط (Tracker) استفاده میشود.

- در P2P دوربین مداربسته، دستگاه NVR ابتدا به سرور ابری شرکت سازنده تجهیزات نظارت تصویری (مثلاً سرور P2P کمپانی هایکویژن) متصل میشود و کلاینت موبایل نیز از طریق همان سرور به دستگاه متصل میگردد.

نتیجهگیری

اصطلاح “P2P” در دوربینهای مداربسته، کاربرد بازاری و سادهشدهای از مفاهیم شبکهای واقعی است. این روش بیشتر به معنی «بدون نیاز به تنظیمات شبکه» برای کاربر نهایی است، نه ساختار واقعیPeer-to-Peer . برخلاف مدل P2P در شبکههای کلاسیک، ارتباط واقعی در اینجا وابسته به یک واسطه مرکزی است و همین موضوع موجب آسیبپذیری امنیتی جدی میشود.

تحلیل امنیتی روش P2P

وابستگی به سرورهای خارجی (Vendor Lock-in)

تمامی ارتباطات از طریق سرورهای تولیدکننده در آمریکا (آمازون)، چین یا دیگر کشورها برقرار میشود. این وابستگی میتواند منجر به موارد زیر شود:

- امکان مانیتورینگ داده توسط شرکت یا دولت میزبان

- از کار افتادن سیستم در صورت اختلال در سرورهای مرکزی

- ریسک تحریم یا قطع سرویس توسط شرکت مادر

رمزنگاری ضعیف یا غیرفعال

بسیاری از دستگاههای ارزانقیمت هیچ رمزنگاری بر ارتباطات P2P اعمال نمیکنند یا از الگوریتمهای ضعیف مانند RC4 استفاده میکنند[3].

مثال: در یک مطالعه توسط Pen Test Partners در سال 2020، دهها دستگاه DVR چینی بررسی شده و مشخص شد که دادهها در بستر P2P بدون رمزنگاری منتقل میشوند .[4]

پروتکلهای اختصاصی و بدون مستندات

P2P در این دستگاهها اغلب از پروتکلهای اختصاصی و بسته استفاده میکند، که تحلیل امنیتی آنها دشوار و پرهزینه است. همین امر سبب میشود شناسایی آسیبپذیریها بهصورت سیستماتیک بسیار سختتر شود.

عدم احراز هویت قوی

اتصال تنها با وارد کردن UID و رمز عبور انجام میشود، که در بسیاری از موارد رمز عبور پیشفرض هرگز تغییر نمیکند. همچنین هیچ مکانیزم ضد brute-force یا تایید دو مرحلهای وجود ندارد.

حملات MITM و Replay

در صورت عدم استفاده از TLS یا نسخه امن آن، ارتباطات در معرض حملات Man-In-The-Middle و Replay Attack قرار دارند.[5]

تهدیدات داخلی

در برخی موارد، بدافزارها یا دسترسیهای داخلی میتوانند UIDها را جمعآوری و از آنها برای دسترسی غیرمجاز استفاده کنند. هیچ راهکار کنترل دسترسی سفت و سختی وجود ندارد.

مقایسه امنیتی P2P با IP Static و DDNS

| ویژگیها | IP Static | DDNS | P2P |

| نیاز به پیکربندی شبکه | زیاد | متوسط | کم |

| امنیت ذاتی | بالا (با فایروال و TLS) | متوسط | پایین |

| وابستگی به سرور خارجی | ندارد | دارد (محدود) | دارد (کامل) |

| رمزنگاری پیشفرض | قابل تنظیم | قابل تنظیم | اغلب ندارد |

| هدف حملات خودکار | بله | بله | شدیداً بله |

| کنترل دسترسی پیشرفته | بله | بله | اغلب خیر |

توصیههای امنیتی

- جایگزینی P2P با روشهای امن: بهجای P2P از IP Static با VPN یا DDNS همراه با احراز هویت دو مرحلهای استفاده شود.

- استفاده از دستگاههایی با رمزنگاری قوی: تنها از تجهیزاتی استفاده شود که گواهیهای امنیتی ملی یا بینالمللی دارند.

- قطع دسترسی به سرورهای ابری در صورت عدم نیاز: در تنظیمات دستگاه، گزینه اتصال P2P را غیرفعال کنید.

- تغییر رمز عبور پیشفرض: یکی از مهمترین گامهای اولیه.

نتیجهگیری

هرچند روش P2P سهولت زیادی در راهاندازی اولیه فراهم میکند، اما به دلیل وابستگی به سرورهای خارجی، رمزنگاری ضعیف، ضعف در احراز هویت و آسیبپذیری به انواع حملات شبکهای، تهدیدی جدی برای حریم خصوصی کاربران و امنیت زیرساختها محسوب میشود. در سناریوهای صنعتی، نظامی، دولتی و حتی سازمانهای متوسط، استفاده از این روش قویاً توصیه نمیشود.

منابعی که در تالیف این مقاله مورد استفاده قرار گرفتهاند

- Secure Use of Remote Access for Surveillance Systems – NIST SP 800-82 Rev.2

- Dahua P2P Vulnerabilities Analysis – SEC Consult, 2021

- Hikvision and Dahua Device Backdoors – IPVM, 2020

[1] Hole Punching NAT, STUN, and TURN Explained – IETF, RFC 5389

[2] Peer-to-Peer vs Cloud-Based Video Surveillance – IPVM Research, 2023

[3] . Vulnerability Analysis of P2P Surveillance Devices – CVE Database, 2022

[4] . Pen Test Partners – Hacked Cameras Report, 2020

[5] . MITM Attacks on IoT Devices: A Growing Threat – IEEE, 2021

درباره نویسنده

احتمالاً این مطالب را هم میپسندید

-

هوش مکانی در سامانههای نظارت تصویری

-

تحلیل تخصصی استانداردهای IEC 62676 و چرایی عدم کارایی در امنیت سایبری سامانههای نظارت تصویری

-

کاربرد بلاکچین و رمزنگاری کوانتومی در ویدیو و سامانههای نظارت تصویری

-

نقش سامانه سپتام در ارتقای اعتماد عمومی و مشروعیت نظارت تصویری در اماکن عمومی و خصوصی

-

بازرسی ادواری انطباقسنجی با استاندارد ایرانی امنیت الکترونیک موزهها، راه پایان سرقت از موزهها در جهان